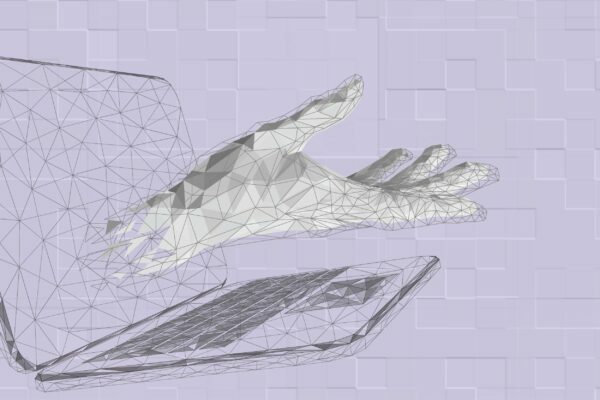

Die Maschine kann nicht für uns entscheiden, was wir wollen

Lesedauer 5 Minuten Die Informatikerin und Autorin Katharina Zweig spricht im Interview über künstliche Intelligenz in

der Verwaltung und wie die Beziehung zwischen Mensch und Maschine gelingen kann.

![:data[re]port](https://datareport.online/wp-content/uploads/2018/08/datareport-logo.png)